LAS REDES SOCIALES Y EL TRABAJO COLABORATIVO

En

tiempos tan complejos como los que vive el mundo educativo lleno de recortes y

leyes, es fundamental que tanto estudiantes como profesionales de la educación,

tengan ambiciones de innovar y de luchar por algo que consideran que es su

responsabilidad: prepararse y preparar a las nuevas generaciones para un

futuro cada vez más incierto.

Las

TIC no solo han llegado para traernos pizarras digitales interactivas, mesas de

luz interactivas, libros digitales interactivos... más que la era de la

Información y la Comunicación o del Aprendizaje y del Conocimiento (TAC)

parece la era de la interacción.

Las

redes sociales son potenciadoras de la unión entre estudiantes y profesionales

de todas las etapas educativas, áreas de conocimiento y geografías.

Muchas

son las redes sociales que circulan en la Web, de diferentes estilos y con

diferentes herramientas para transmitir la información y comunicar a un grupo

personas, que es la finalidad de una red social. Entre este tipo de

herramientas colaborativas encontramos el famoso Facebook, creado por Mark Zuckerberg.

Redes

sociales

Las

redes sociales son espacios de interacción, comunicación y colaboración en red

que aglutinan un conjunto de aplicaciones de comunicación interpersonal en el

entorno virtual creado, como chat, foros, correo electrónico y pone al servicio

de la comunidad de usuari@s de la Red una serie de aplicaciones específicas.

• Función de las redes sociales en la

institución educativa

Estos

son, entre otros muchos, algunos ejemplos sobre la función que cumplen las

redes sociales a nivel educativo:

- Permiten la comunicación entre Profesor@s y alumn@s de forma sencilla más allá del horario lectivo.

- Permiten organizar y gestionar recursos web hipertextuales existentes en la red.

- L@s alumn@s aprenden a sintetizar ya que en Twitter solo se pueden utilizar 140 caracteres.

- Pueden servir para fomentar la creatividad en l@s alumn@s tanto a nivel individual como colectivo.

- Facilitan encontrar información que puede ser de ayuda en el aprendizaje.

- Permiten que l@s alumn@s puedan seguir a personas relacionadas con educación, quienes pueden aprender.

- Pueden servir para recordar a l@s estudiantes sus tareas y trabajos, lo cual es de gran utilidad para ell@s. \

- Permiten mantener un debate sobre un tema determinado.

- Sirven para informar y comunicarse con los padres de l@s alumn@s de lo que se realiza con ell@s en clase, de sus notas, etc.

Tipos de redes sociales

Existen

varios tipos que se clasifican de acuerdo a los intereses del usuario.

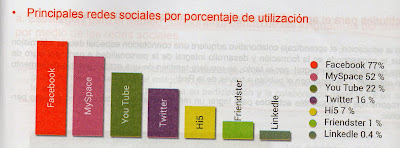

Gráfico 1

Principales redes sociales

por porcentaje de utilización

Gráfico 2.

Principios generales

del trabajo colaborativo mediante redes sociales

Actitudes para el aprendizaje colaborativo mediante las redes sociales

En

la educación, el aprendizaje colaborativo adquiere una connotación especial

debido a la misión que le corresponde en la formación y desarrollo integral de

la personalidad a partir del logro de una cultura general integral, se requiere

también de una actitud positiva al momento de aprender y de tratar con el

público. Actitudes para lograr un

resultado favorable en el plano personal:

a)

Estrategias para el trabajo colaborativo dentro de las asignaturas del

currículo, por medio de las redes sociales

Las

tecnologías pueden ser utilizadas como recurso complementario y de apoyo en

sesiones de grupo en las que se utilice el método expositivo y en sesiones en

las que el protagonista sea el/ la alumn@.

Aprendizaje basado en tareas.

El aprendizaje basado en tareas consiste

en la selección de tareas orientadas a la resolución de un problema real en la

que van a estar implicad@s un grupo de alumn@s que trabajarán siguiendo los

principios generales del trabajo colaborativo.

Las

tareas serán progresivas, la resolución de cada una de las tareas previas se

considera algo prioritario.

Es

necesario que la tarea principal sea percibida como una misión auténtica

adaptada a tus necesidades, experienciales y orientadas a la creación de

contenidos e ideas innovadoras.

Las tareas auténticas deben tener las

siguientes características:

Tener relevancia en el mundo real.

Requerir una definición precisa de tareas y subtareas necesarias para completar la actividad.Proporcionar la oportunidad a l@s alumn@s de explorar las tareas desde diferentes perspectivas usando una variedad de recursos.

Proporcionar la oportunidad de colaborar con sus iguales.

Proporciona la oportunidad de reflexionar sobre la actividad y el proceso de toma de decisiones.

Pueden ser integradas y aplicadas a través de diferentes asignaturas y pretenden llegar más allá del logro de resultados puntuales.

Están perfectamente integradas con las actividades de evaluación. Crean productos brillantes que sonvaliosos para el aprendizaje.

Permiten reunir soluciones enfrentadas y diversos resultados posibles.

Proyectos telecolaborativos

Estos

proyectos tienen en común el uso de la Red para conseguir los propósitos

educativos en los que estés enfocad@.

En

la selección el/la autor@ fija como el

paso prioritario que debes realizar al intentar integrar cualquier recurso, en

este caso Internet, en un contexto de enseñanza-aprendizaje.

Elegir

la estructura de la actividad, explorar el ejemplo de otros proyectos y

experiencias en línea, determinar los detalles del proyecto, como el título,

los propósitos, las personas de contacto, el número de colaborador@s, el nivel

de l@s otr@s alumn@s, un resumen del proyecto, etc.

Invitarás

a que se estructuren los grupos de trabajo y desarrollarás técnicas para fomentar

y promover la comunicación entre tod@s ell@s.

Proyectos orientados a

la comunicación e intercambios interpersonales

En

esta categoría se incluyen proyectos cuyo principal propósito es garantizar la

comunicación entre diferentes agentes educativos.

Los

tipos de actividades o proyectos incluidos en esta categoría son:

1. Correspondencia entre amigos: Se trata de utilizar el correo electrónico

o las recientes aplicaciones de mensajería instantánea para garantizar la

comunicación entre tú y otro@ alumn@.

2. Aulas globales: el contacto se realiza entre dos o más

grupos de clases distantes geográficamente, fomentando "el trabajo

colaborativo en entornos multilingües y multiculturales".

3. Reuniones Virtuales: consiste en acercar al aula recursos

externos, generalmente expertos, profesionales y entidades de reconocido

prestigio, utilizando para ello generalmente herramientas "en vivo"

que garanticen la comunicación sincrónica como por ejemplo, la

videoconferencia.

4. Experiencias de tutoría entre iguales: son procesos de tutoría entre iguales y

consiste en que un@ compañer@ que posea determinadas habilidades, te oriente,

guíe y supervise tu trabajo.

5. Encarnación

de personajes:

consiste en comunicarte con personajes históricos, emblemáticos en el contexto

real o de ficción que son representados por agentes educativos.

Recopilación

y análisis de información

Esta

categoría implica usar estrategias de acceso y búsqueda de información, y

posteriormente reelaboración de la información para su publicación en Red.

Dentro

de esta categoría se diferencian cinco tipos de proyectos o actividades:

a.

Intercambio de información: Es entendida como una actividad de investigación, requiere la recopilación de información inédita en Internet. Para obtener esta información, debes seleccionar una lista

de informantes clave y establecer contacto con ell@s por medio de correo

electrónico, listas de distribución, foros y la información es recogida mediante encuestas en Internet.

b.

Creación de bases de datos, o más recientemente, creación colectiva del

conocimiento a través de las herramientas de la Web 2.0 - 3.0:

Esta actividad consiste en la utilización

de las herramientas y servicios de expresión y publicación en red como wikis,

blogs, redes sociales e incluso aplicaciones para la gestión y publicación de

documentos, presentaciones visuales, imágenes, vídeo, etc.

c. Publicaciones electrónicas: Existen diversas herramientas para la

creación de recursos web hipertextuales como Google site, exe-learning y sistemas dinámicos de contenidos como

Jornia. Utilizarás estas herramientas para publicar tus páginas web o blogs

personales.

d.

Minería de datos o análisis de bases de datos: Implica acceder a fuentes en Internet en

los que puedas extraer amplias colecciones de datos reales y actualizados.

e.

Visitas virtuales de campo: La Red te ofrece la posibilidad de "acercarte" a muchos

lugares ante la dificultad de hacer una visita real, o bien, acceder a estos

lugares para completar información sobre contenidos vistos en asignaturas como

Geografía, Literatura, Historia, etc.

Redes

sociales (segunda parte)

b. Seguridad

Cualquier

usuari@ de Internet hace uso de al menos una red social y much@s participan

activamente en varias de ellas.

A

partir de su uso, l@s estudiantes especialmente se ven expuestos a un conjunto

de amenazas informáticas, que pueden atentar contra su información, su dinero o

incluso su propia integridad.

Ante

la creciente tendencia de los ataques informáticos a utilizar las redes

sociales como medio para su desarrollo, se vuelve de vital importancia para el

/la usuari@, estar protegido y contar con un entorno seguro al momento de

utilizarlas.

¿Cuáles son los riesgos en las redes sociales?

Malware

Acrónimo

en inglés de las palabras malicious y

software, es decir, código malicioso.

Son

archivos con fines dañinos que, al infectar una computadora, realizan diversas

acciones, como el robo de información, el control del sistema o la captura de

contraseñas.

Los

virus, gusanos y troyanos; son las variantes más conocidas en este campo.

A

partir de estrategias de ingeniería social, l@s desarrollador@s de malware suelen utilizar las redes sociales para

propagar los códigos maliciosos.

Koobface

El

troyano Koobface

es el más conocido de

este grupo.- este troyano se caracterizó en sus primeras campañas de

propagación por utilizar mensajes atractivos en redes sociales. Esta amenaza

conforma una bot-net,

una red de equipos

zombis que pueden ser controlados remotamente por el atacante.

Luego

surgió una nueva variante de Koobface, identificada

como Boonana:

Java/Boonana.A o Win32/Boonana, tiene la particularidad de

propagarse a través de Java, una tecnología multiplataforma y que podía llevar

a cabo una infección tanto en sistemas

Windows, Linux y Mac OS.

Phishing

Consiste en el robo de información personal y/o financiera del usuari@, a

través de la falsificación de un ente de confianza.

¿Cómo identificar un sitio de phishing?

Es

recomendable evitar hacer clic en

enlaces sospechosos y, en caso de que alguna entidad solicite información

sensible, acceder manualmente al sitio web, esto es, sin utilizar ningún tipo

de enlace y verificar si en el mismo existe dicha solicitud.

Se

recomienda verificar tanto el dominio en el sitio web, como que se utilice

cifrado para transmitir los datos (protocolo HTTPS). Esto último, aunque no es

garantía de la legitimidad de un sitio, sí es requisito indispensable y, por lo

general, los sitios de phishing no

lo poseen.

Robo de información

El

robo de información en redes sociales se relaciona con el robo de identidad.

Los

dos vectores de ataque más importantes para el robo de información son:

Ingeniería

social: Se

busca el contacto directo con el usuari2 víctima, extrayendo información a

través de la comunicación, la "amistad" o cualquier comunicación que

permita la red social.

Información

pública: Una

mala configuración de las redes sociales puede permitir que información de

índole personal esté accesible más allá de lo que el/la usuar¡@ desearía o le

sería conveniente para su seguridad.

Acoso y menores de edad

Existen

una serie de amenazas que están enfocadas específicamente a l@s jóvenes que

utilizan estos servicios: acoso (cyberbulling), grooming, sexting; son algunos de los riesgos a los que se

ven expuestos al navegar por redes sociales.

Formas de protección

Principales

medidas:

• Utilizar tecnologías de seguridad.

• Configurar correctamente Ios usuari@s en

las redes sociales.

• Utilizar el protocolo HTTPS para la

navegación.

No

obstante, la constante educación del estudiante y el uso cuidadoso al momento

de la navegación, siempre permitirán minimizar de forma importante los riesgos

a los que se ve expuest@.

•

Utilizar tecnologías de seguridad

La

utilización de un software antivirus con capacidades proactivas de detección y

con una base de firmas actualizada, es un componente fundamental para prevenir

el malware que se propaga por redes sociales.

Las

herramientas de antispam

y fírewall también permiten optimizar la seguridad

del sistema ante estos riesgos.

Configurar la privacidad en las redes sociales

•

Evitar que ninguna configuración de perfil esté disponible de forma

pública sin limitaciones.

•

Mostar la información sólo a

l@s amig@s y, de ser posible, solo a un grupo de est@s en caso de contar con un

número elevado.

•

Limitar el público que observa las fotos donde el/la usuari@ fue

etiquetado, especialmente si se trata de un/una niñ@.

•

Evitar que las aplicaciones puedan acceder a información personal o

publicar en el muro.

En

Facebook.- Elegir la opción Configuración de cuenta

en menú Cuenta de la esquina superior derecho Luego, dirigirse hacia la pestaña

de Seguridad la cuenta y encontrarás la posibilidad de optar por la navegación

segura.

En

Twitter.- Ir

a la configuración de la cuenta y marcar la casilla Usar siempre HTTPS, como

se indica en la siguiente imagen.

¿Cómo configurar HTTPS en Facebook y

Twitter?

Configurar

la navegación por el protocolo HTTPS, permite que todos los ataques

relacionados a la interceptación de información que viaja en texto claro

(legible) a través de redes de computadoras, sean controlados. Es recomendable

aplicar estas configuraciones especialmente útiles cuando el/la usuari@ se

conecta a las redes sociales desde redes inalámbricas públicas.

Conclusión

Las

redes sociales son un valioso recurso para los internautas. Pero existen una

serie de amenazas a las cuales se puede exponer el/la usuari@ durante su utilización.

Razón por la cual es recomendable no subestimar a l@s delincuentes

informáticos.

Se

debe hacer un buen uso de herramientas tecnológicas, tener configuraciones

correctas, además de una conducta adecuada durante la navegación. De esta

forma, será posible utilizar las redes sociales de forma segura.

No hay comentarios:

Publicar un comentario